Die C3000 Version 2.0 bringt ein paar neue Funktionen mit, daher muss beim Update einer Installation kleiner 2.0 auch die Schemaerweiterung des Active Directories angepasst werden. Das Upgrade der Schemaerweiterung wird über die Guideline Installation durchgeführt. An den Stationen, wo Benutzer administriert werden, ist ein entsprechendes Snap-In für die MMC installiert, um die Erweiterung des Schemas sichtbar zu machen – auch hier ist ein Update der Version 1.7 auf die Version 2.0 erforderlich, da ansonsten die Schemaerweiterung und das Snap-in nicht zusammenpassen. Bei einigen Installationen kommt es beim Update des Snap-In’s zu einem Fehlverhalten, es werden z.B. in der Registerkarte „C3000 Dienstberechtigungen“ keine Optionen angezeigt.

Wenn das auftritt, sollten diese beiden Dateien manuell aus dem \windows\system32 Verzeichnis entfernt werden:

c3kusrsn.dll

c3kmpi.dll

Danach sollten die Werte korrekt angezeigt werden.

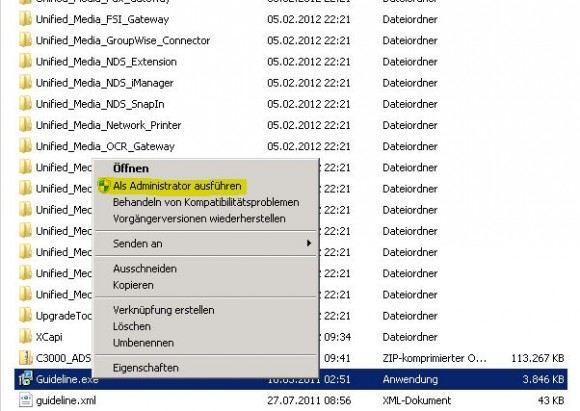

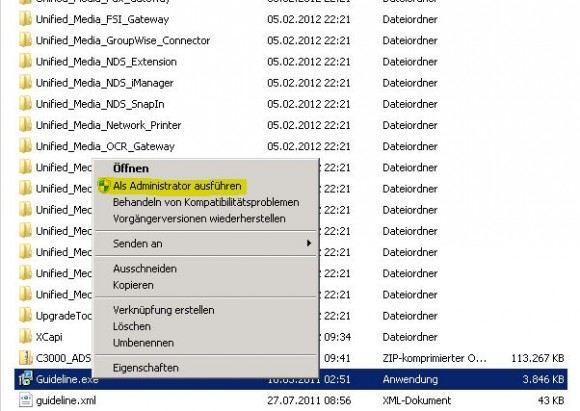

Wichtig ist zudem, bei Windows7/Windows 2008 die Installation über die guideline.exe immer „Als Administrator“ auszuführen.

Am 11. Oktober hat Microsoft das Security Update KB2360937 veröffentlicht. Das ist ja eigentlich keinen Artikel wert, jedoch verursacht es beim CTI Admin (Connection) leider einen Absturz des Programmes, sobald man sich als Administrator anmelden möchte. Wenn Sie das Security Update deinstallieren, läuft alles wieder wie gewohnt.

Bei der Installation von einem C3000 System mit Anbindung an Novell Groupwise wird als Verbindung bekanntermaßen ein Groupwise Client installiert. In unserem hier beschriebenen Fall sieht die Umgebung wie folgt aus: W2K8R2 (64bit), Groupwise Client 8.0.0, C3000 2.0SP.

Ohne manuellen Eingriff wird sich der Groupwise Client zwar installieren lassen, startet jedoch nicht (das Gleiche kann im Übrigen auch auf einem W2K3 Server passieren… siehe hier nur unter 2. DEP). Um Abhilfe zu schaffen, muss an 2 Stellen im Windows eingegriffen werden:

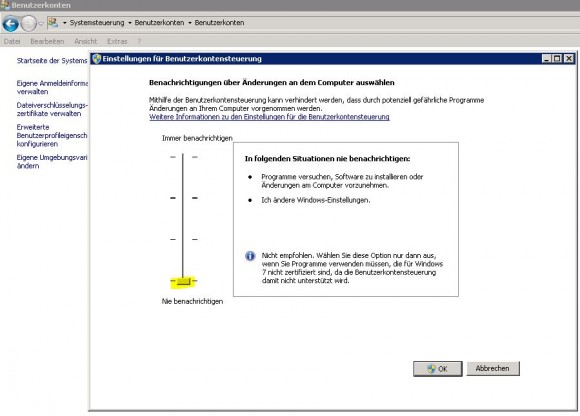

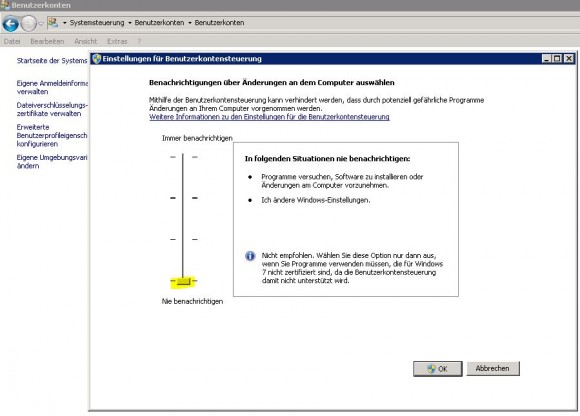

1. UAC (User Account Control) deaktivieren

Immer wieder ein leidiges Thema, meine persönliche Meinung dazu ist – einfach komplett ausschalten – da kann man sicher geteilter Meinung sein, auf einem Client-PC macht die UAC sicher Sinn, in unserem Fall schalten wir sie einfach komplett aus.

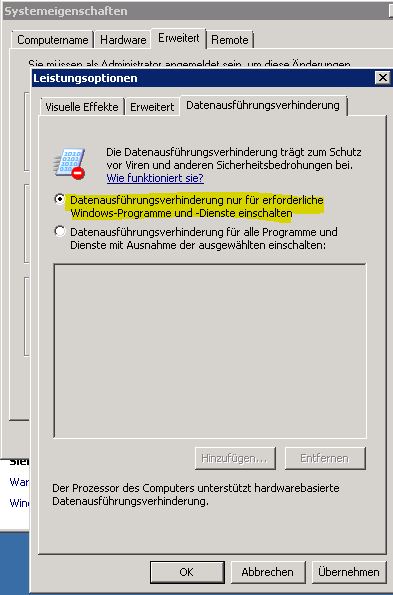

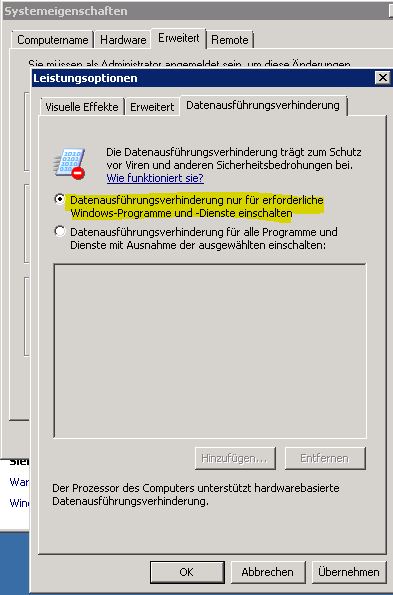

2. DEP (Data Execution Prevention) anpassen

Auch an dieser Stelle siegt zumeist mein Pragmatismus und die DEP wird ausgeschaltet:

Kommentare deaktiviert für C3000 Groupwise Connector auf W2K8